-

Система автоматизации с открытым исходным кодом на базе esp8266/esp32 микроконтроллеров и приложения IoT Manager. Наша группа в Telegram

MQTT Spy - mqtt монитор

- Автор темы Victor

- Дата начала

AVL

Member

Подскажите, пожалуйста, как подписаться на топик.

К бброкеру я подключился, а к топику - не получается.

https://www.dropbox.com/s/arh5vtcl89gk4rr/Знімок екрана 2015-12-27 20.19.00.png?dl=0

Спасбо.

К бброкеру я подключился, а к топику - не получается.

https://www.dropbox.com/s/arh5vtcl89gk4rr/Знімок екрана 2015-12-27 20.19.00.png?dl=0

Спасбо.

Вложения

-

105.2 KB Просмотры: 107

перечитайте внимательно статью, там есть раздел про открытие портов на все подсеть (нужно их открыть не только на VM)Не смог подключиться

Прошу ткнуть нуба прям носом в эту статьюперечитайте внимательно статью, там есть раздел про открытие портов на все подсеть (нужно их открыть не только на VM)

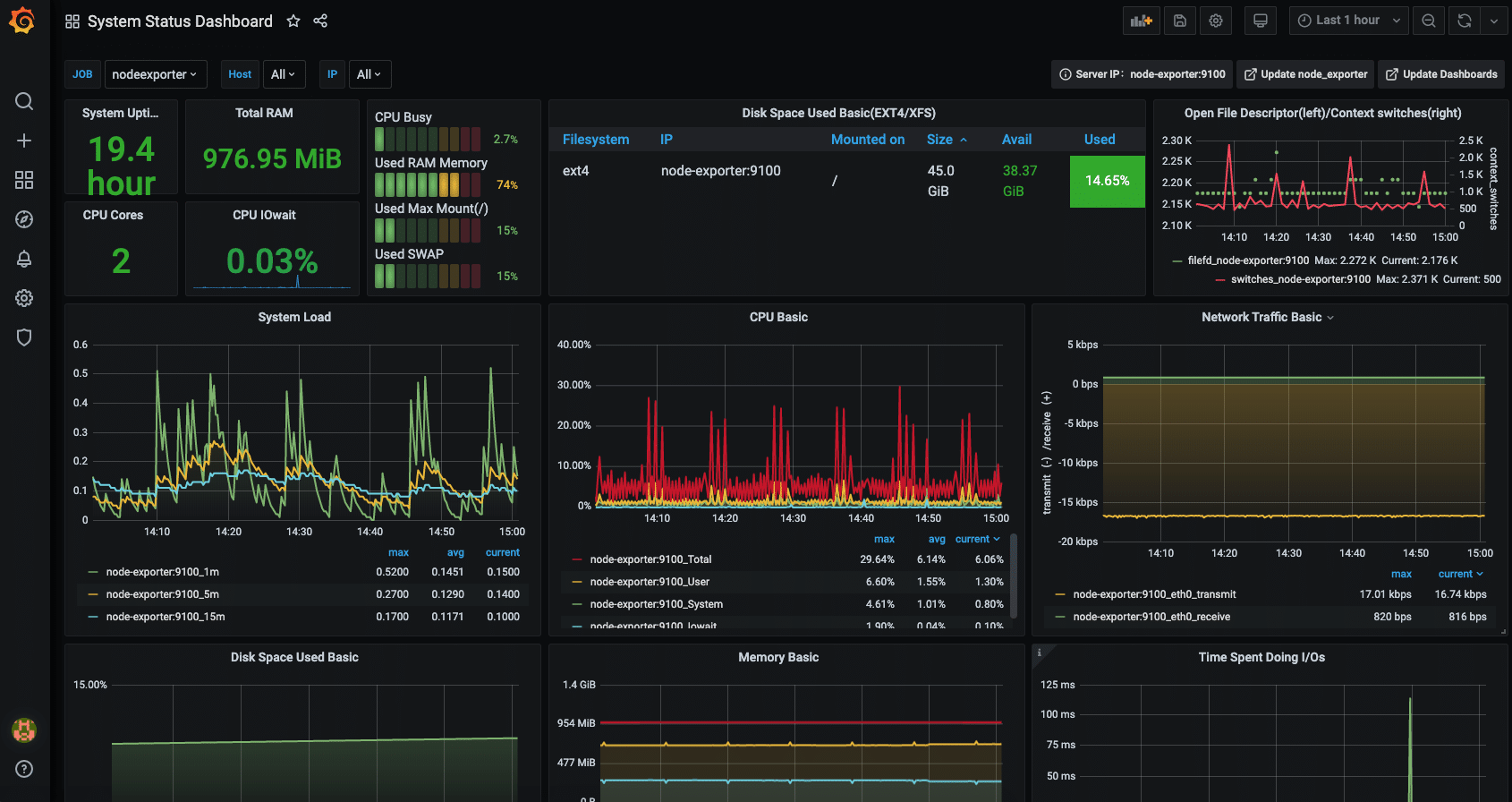

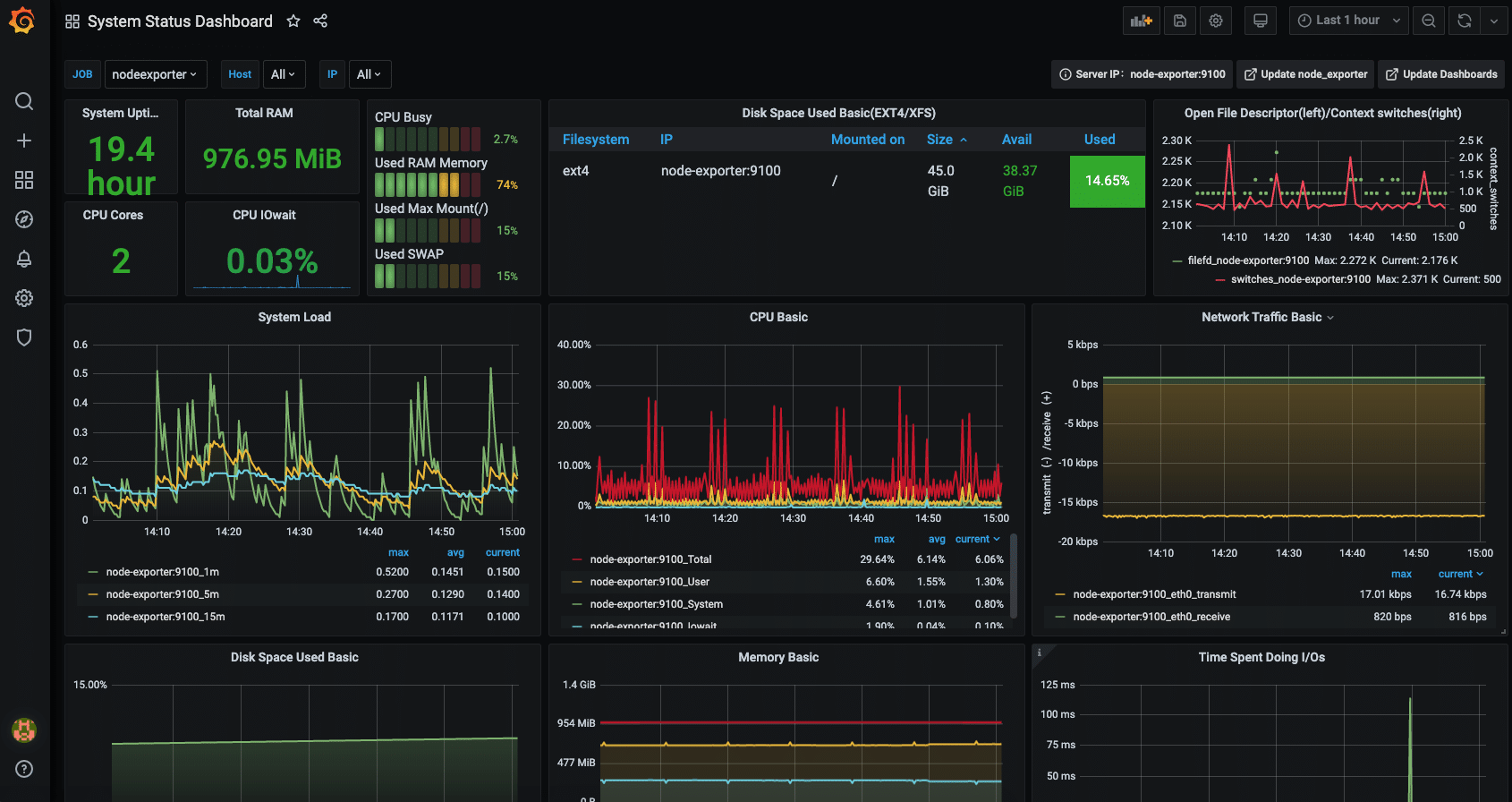

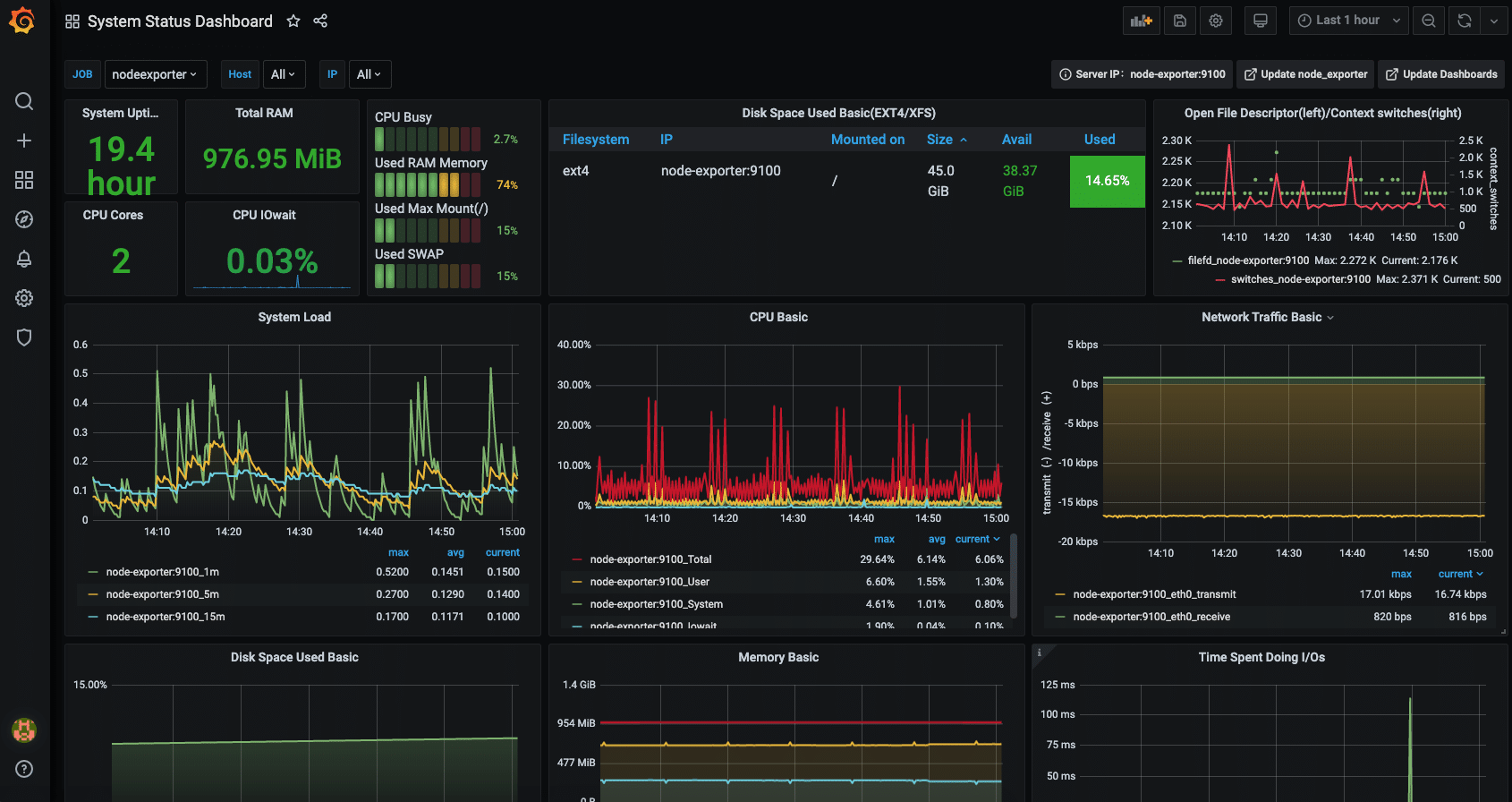

Свой собственный облачный MQTT брокер с поддержкой WebSockets, сертификатами LetsEncrypt, мониторингом и визуализацией в Grafana и сохранением данных в Influx. Бесплатно и навсегда – esp8266

Получаем бесплатный VPS сервер, бесплатный домен 2 уровня и запускаем docker контейнеры: portainer, nginx, certbot, RabbitMQ, Grafana, Prometheus, Telegraf, InfluxDB с помощью docker-compose файла, который я заботливо приготовил для Вас.

esp8266.ru

esp8266.ru

это я всё сделал:

Свой собственный облачный MQTT брокер с поддержкой WebSockets, сертификатами LetsEncrypt, мониторингом и визуализацией в Grafana и сохранением данных в Influx. Бесплатно и навсегда – esp8266

Получаем бесплатный VPS сервер, бесплатный домен 2 уровня и запускаем docker контейнеры: portainer, nginx, certbot, RabbitMQ, Grafana, Prometheus, Telegraf, InfluxDB с помощью docker-compose файла, который я заботливо приготовил для Вас.esp8266.ru

1. "8. В панели управления VPS в меню Сети — Виртуальные облачные сети ..."

2. "9. Теперь необходимо открыть эти же порты и 22 на хосте в ufw..."

Может что то в Windows ещё надо открыть?

так что я не то прочитал? или больше нет идей где собака зарыта?

Свой собственный облачный MQTT брокер с поддержкой WebSockets, сертификатами LetsEncrypt, мониторингом и визуализацией в Grafana и сохранением данных в Influx. Бесплатно и навсегда – esp8266

Получаем бесплатный VPS сервер, бесплатный домен 2 уровня и запускаем docker контейнеры: portainer, nginx, certbot, RabbitMQ, Grafana, Prometheus, Telegraf, InfluxDB с помощью docker-compose файла, который я заботливо приготовил для Вас.esp8266.ru

повторите 9 пункт, только перед этим проверьте установлен ли на сервере UFW, в моем случае сервер (ubuntu 20/04 minimal) ругался в его отсутствии, установите UFW либо используйте iptablesтак что я не то прочитал? или больше нет идей где собака зарыта?

Открытие порта. вместо цифр (22) подставляйте номер порта который хотите открыть...

Код:

iptables -A INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT

sudo netfilter-persistent saveСохраняем правила

Код:

sudo netfilter-persistent saveНу если бы у меня UFW не было бы установлено, то я думаю что эти команды не проканали быповторите 9 пункт, только перед этим проверьте установлен ли на сервере UFW, в моем случае сервер (ubuntu 20/04 minimal) ругался в его отсутствии, установите UFW либо используйте iptables

Открытие порта. вместо цифр (22) подставляйте номер порта который хотите открыть...

Код:iptables -A INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT sudo netfilter-persistent save

Сохраняем правила

Код:sudo netfilter-persistent save

| 1 2 3 4 5 6 7 | sudo ufw allow 22/tcp sudo ufw allow 80/tcp sudo ufw allow 443/tcp sudo ufw allow 1883/tcp sudo ufw allow 8883/tcp sudo ufw allow 18883/tcp sudo ufw enable |

Skipping adding existing rule

Skipping adding existing rule (v6)

И сейчас статус проверил:

ubuntu@instance-20201129-0013:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

8883 ALLOW Anywhere

22/tcp ALLOW Anywhere

80/tcp ALLOW Anywhere

443/tcp ALLOW Anywhere

1883/tcp ALLOW Anywhere

8883/tcp ALLOW Anywhere

18883/tcp ALLOW Anywhere

8883 (v6) ALLOW Anywhere (v6)

22/tcp (v6) ALLOW Anywhere (v6)

80/tcp (v6) ALLOW Anywhere (v6)

443/tcp (v6) ALLOW Anywhere (v6)

1883/tcp (v6) ALLOW Anywhere (v6)

8883/tcp (v6) ALLOW Anywhere (v6)

18883/tcp (v6) ALLOW Anywhere (v6)

ubuntu@instance-20201129-0013:~$ netstat -ntlp | grep LISTEN

(Not all processes could be identified, non-owned process info

will not be shown, you would have to be root to see it all.)

tcp 0 0 127.0.0.1:42005 0.0.0.0:* LISTEN -

tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:1883 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN -

tcp6 0 0 :::22 :::* LISTEN -

tcp6 0 0 :::1883 :::* LISTEN -

tcp6 0 0 :::111 :::* LISTEN -

как видно у меня порт 1883 открыт! А на нём и сидит MQTT mosquito

ubuntu@instance-20201129-0013:~$ sudo lsof -nP -i

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

systemd 1 root 129u IPv4 14751 0t0 TCP *:111 (LISTEN)

systemd 1 root 130u IPv4 14752 0t0 UDP *:111

systemd 1 root 131u IPv6 14755 0t0 TCP *:111 (LISTEN)

systemd 1 root 132u IPv6 14758 0t0 UDP *:111

rpcbind 646 _rpc 4u IPv4 14751 0t0 TCP *:111 (LISTEN)

rpcbind 646 _rpc 5u IPv4 14752 0t0 UDP *:111

rpcbind 646 _rpc 6u IPv6 14755 0t0 TCP *:111 (LISTEN)

rpcbind 646 _rpc 7u IPv6 14758 0t0 UDP *:111

systemd-n 704 systemd-network 20u IPv4 497986 0t0 UDP 10.0.0.5:68

systemd-r 706 systemd-resolve 12u IPv4 20175 0t0 UDP 127.0.0.53:53

systemd-r 706 systemd-resolve 13u IPv4 20176 0t0 TCP 127.0.0.53:53 (LISTEN)

sshd 842 root 3u IPv4 23968 0t0 TCP *:22 (LISTEN)

sshd 842 root 4u IPv6 23970 0t0 TCP *:22 (LISTEN)

updater 994 snap_daemon 6u IPv4 510458 0t0 TCP 10.0.0.5:35768->169.254.169.254:80 (CLOSE_WAIT)

updater 994 snap_daemon 7u IPv4 509414 0t0 TCP 10.0.0.5:54284->130.61.4.138:443 (CLOSE_WAIT)

updater 994 snap_daemon 8u IPv4 509410 0t0 TCP 10.0.0.5:35770->169.254.169.254:80 (CLOSE_WAIT)

container 25251 root 8u IPv4 328213 0t0 TCP 127.0.0.1:42005 (LISTEN)

mosquitto 25899 mosquitto 6u IPv4 335280 0t0 TCP *:1883 (LISTEN)

mosquitto 25899 mosquitto 7u IPv6 335281 0t0 TCP *:1883 (LISTEN)

sshd 45357 root 4u IPv4 507640 0t0 TCP 10.0.0.5:22->85.26.234.35:9944 (ESTABLISHED)

sshd 45476 ubuntu 4u IPv4 507640 0t0 TCP 10.0.0.5:22->85.26.234.35:9944 (ESTABLISHED)

(Not all processes could be identified, non-owned process info

will not be shown, you would have to be root to see it all.)

tcp 0 0 127.0.0.1:42005 0.0.0.0:* LISTEN -

tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:1883 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN -

tcp6 0 0 :::22 :::* LISTEN -

tcp6 0 0 :::1883 :::* LISTEN -

tcp6 0 0 :::111 :::* LISTEN -

как видно у меня порт 1883 открыт! А на нём и сидит MQTT mosquito

ubuntu@instance-20201129-0013:~$ sudo lsof -nP -i

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

systemd 1 root 129u IPv4 14751 0t0 TCP *:111 (LISTEN)

systemd 1 root 130u IPv4 14752 0t0 UDP *:111

systemd 1 root 131u IPv6 14755 0t0 TCP *:111 (LISTEN)

systemd 1 root 132u IPv6 14758 0t0 UDP *:111

rpcbind 646 _rpc 4u IPv4 14751 0t0 TCP *:111 (LISTEN)

rpcbind 646 _rpc 5u IPv4 14752 0t0 UDP *:111

rpcbind 646 _rpc 6u IPv6 14755 0t0 TCP *:111 (LISTEN)

rpcbind 646 _rpc 7u IPv6 14758 0t0 UDP *:111

systemd-n 704 systemd-network 20u IPv4 497986 0t0 UDP 10.0.0.5:68

systemd-r 706 systemd-resolve 12u IPv4 20175 0t0 UDP 127.0.0.53:53

systemd-r 706 systemd-resolve 13u IPv4 20176 0t0 TCP 127.0.0.53:53 (LISTEN)

sshd 842 root 3u IPv4 23968 0t0 TCP *:22 (LISTEN)

sshd 842 root 4u IPv6 23970 0t0 TCP *:22 (LISTEN)

updater 994 snap_daemon 6u IPv4 510458 0t0 TCP 10.0.0.5:35768->169.254.169.254:80 (CLOSE_WAIT)

updater 994 snap_daemon 7u IPv4 509414 0t0 TCP 10.0.0.5:54284->130.61.4.138:443 (CLOSE_WAIT)

updater 994 snap_daemon 8u IPv4 509410 0t0 TCP 10.0.0.5:35770->169.254.169.254:80 (CLOSE_WAIT)

container 25251 root 8u IPv4 328213 0t0 TCP 127.0.0.1:42005 (LISTEN)

mosquitto 25899 mosquitto 6u IPv4 335280 0t0 TCP *:1883 (LISTEN)

mosquitto 25899 mosquitto 7u IPv6 335281 0t0 TCP *:1883 (LISTEN)

sshd 45357 root 4u IPv4 507640 0t0 TCP 10.0.0.5:22->85.26.234.35:9944 (ESTABLISHED)

sshd 45476 ubuntu 4u IPv4 507640 0t0 TCP 10.0.0.5:22->85.26.234.35:9944 (ESTABLISHED)

Может где то здесь собака порылась?

ubuntu@instance-20201129-0013:~$ sudo iptables -L -vn

Chain INPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

44778 5407K f2b-sshd tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

325K 223M ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

4 320 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0

16706 1515K ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp spt:123

4226 249K ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22

7182 318K REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

0 0 ufw-before-logging-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-before-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-logging-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-reject-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-track-input all -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

0 0 ufw-before-logging-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-before-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-logging-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-reject-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-track-forward all -- * * 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT 18 packets, 1208 bytes)

pkts bytes target prot opt in out source destination

64339 5069K InstanceServices all -- * * 0.0.0.0/0 169.254.0.0/16

249K 260M ufw-before-logging-output all -- * * 0.0.0.0/0 0.0.0.0/0

249K 260M ufw-before-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-after-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-after-logging-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-reject-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-track-output all -- * * 0.0.0.0/0 0.0.0.0/0

Действительно сейчас попробую то что Вы предложили:

ubuntu@instance-20201129-0013:~$ sudo iptables -L -vn

Chain INPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

44778 5407K f2b-sshd tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

325K 223M ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

4 320 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0

16706 1515K ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp spt:123

4226 249K ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22

7182 318K REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

0 0 ufw-before-logging-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-before-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-logging-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-reject-input all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-track-input all -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

0 0 ufw-before-logging-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-before-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-after-logging-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-reject-forward all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ufw-track-forward all -- * * 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT 18 packets, 1208 bytes)

pkts bytes target prot opt in out source destination

64339 5069K InstanceServices all -- * * 0.0.0.0/0 169.254.0.0/16

249K 260M ufw-before-logging-output all -- * * 0.0.0.0/0 0.0.0.0/0

249K 260M ufw-before-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-after-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-after-logging-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-reject-output all -- * * 0.0.0.0/0 0.0.0.0/0

8990 552K ufw-track-output all -- * * 0.0.0.0/0 0.0.0.0/0

Действительно сейчас попробую то что Вы предложили:

Код:

iptables -A INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT

sudo netfilter-persistent save